{youtube}ynB1inl4G3c{/youtube}

Недавно обнаруженная уязвимость в процессорах потенциально может поставить защищенную информацию под угрозу на любом ПК на базе Intel, выпущенном с 2008. Это может повлиять на пользователей, которые полагаются на функцию цифровой блокировки, известную как Intel Software Guard Extensions, или SGX, а также те, кто использует общие облачные сервисы.

«Пока пользователи устанавливают обновление, все будет в порядке».

Исследователи определили дыру безопасности SGX под названием Foreshadow в январе и сообщили Intel. Это привело к тому, что Intel обнаружила свой более широкий потенциал в облаке. Этот второй вариант Foreshadow-NG нацелен на среду виртуализации на базе Intel, которую облачные вычислительные провайдеры, такие как Amazon и Microsoft, используют для создания тысяч виртуальных ПК на одном большом сервере.

Intel выпустила обновления программного обеспечения и микрокодов для защиты от обеих разновидностей атак. Облачным провайдерам необходимо будет установить обновления для защиты своих компьютеров. На индивидуальном уровне владельцы каждого ПК с процессором SGX, выпускаемого с 2016, нуждаются в обновлении для защиты своих SGX. Некоторые из этих обновлений будут установлены автоматически, а другие - вручную, в зависимости от конфигурации компьютера.

Исследователи продемонстрируют ошибку в августе 16 на Симпозиуме по безопасности Usenix в Балтиморе. Это похоже на Spectre и Meltdown, аппаратные атаки, которые потрясли мир компьютерной безопасности в начале 2018. Исследователи смогли разбить несколько функций безопасности, которые присутствуют на большинстве машин на базе Intel.

«Foreshadow-NG может нарушить основные свойства безопасности, которые многие облачные сервисы принимают как должное».

«SGX, среды виртуализации и другие подобные технологии меняют мир, позволяя нам использовать новые вычислительные ресурсы по-новому, а также предоставлять очень чувствительные данные о облачных медицинских записях, криптовалютах, биометрической информации, такой как отпечатки пальцев», - говорит Офир Вайс, аспирант-научный сотрудник по информатике и технике в Мичиганском университете и автор статьи, которая появится в Usenix. «Это важные цели, но уязвимости, подобные этому, показывают, насколько важно действовать осторожно».

Функция «Защиты программного обеспечения», которая пока недоступна для целей демонстрационной атаки Foreshadow. Потому что только горстка облачных провайдеров и несколько сотен тысяч клиентов используют его, он находится в состоянии покоя на подавляющем большинстве компьютеров, оснащенных им, и эти машины в настоящее время не уязвимы. Тем не менее, исследователи предупреждают, что угроза будет расти с использованием продукта.

«Пока пользователи устанавливают обновление, все будет в порядке. И на самом деле, подавляющее большинство владельцев ПК не используют SGX, поэтому вряд ли это станет серьезной проблемой сейчас », - говорит соавтор Томас Вениш, профессор компьютерных наук и инженерных наук в Мичиганском университете. «Настоящая опасность кроется в будущем, если SGX станет более популярным, и по-прежнему остается большое количество машин, которые не были обновлены. Вот почему это обновление так важно ».

SGX и Foreshadow-NG

SGX создает цифровую блокировку, называемую «защищенным анклавом» на машине, сохраняя данные и приложения внутри изолированной от остальной части машины. Даже если уязвимость безопасности подвергает риску весь компьютер, данные, защищенные SGX, должны оставаться недоступными для всех, кроме владельца данных.

Foreshadow-NG разрывает цифровую стену, которая изолирует виртуальные ПК отдельных облачных клиентов друг от друга на больших серверах.

Основным приложением SGX является возможность обработки и хранения конфиденциальной информации, такой как служебная информация или данные о здоровье, в удаленных сторонних центрах обработки данных, где даже сотрудники центров обработки данных не могут получить доступ к защищенным данным. SGX также может управлять распространением цифрового контента, защищенного авторским правом, например, для просмотра фильмов только на определенных машинах.

Foreshadow прерывает блокировку SGX, позволяя злоумышленнику читать и изменять данные внутри. Хотя это не первая атака, нацеленная на SGX, она до сих пор является самой разрушительной.

«Предыдущие работы могут иногда получать некоторые данные. Foreshadow получает большую часть данных большую часть времени », - говорит соавтор Даниэль Генкин, доцент кафедры информатики и инженерии. «Помимо чтения данных, Foreshadow также извлекает так называемый ключ аттестации. Этот ключ позволяет злоумышленникам маскировать себя как безопасную машину и обманывать людей в отправку секретных данных ».

Второй вариант, Foreshadow-NG, разрушает цифровую стену, которая изолирует отдельные виртуальные ПК отдельных облачных клиентов друг от друга на больших серверах. Это может привести к тому, что вредоносная виртуальная машина, работающая в облаке, будет считывать данные, принадлежащие другим виртуальным машинам. Код виртуализации присутствует на каждом компьютере на базе Intel, выпущенном с 2008.

«Foreshadow-NG может нарушить основные свойства безопасности, которые многие облачные сервисы принимают как должное», - говорит соавтор Baris Kasikci, доцент кафедры информатики и инженерии.

Как работают атаки

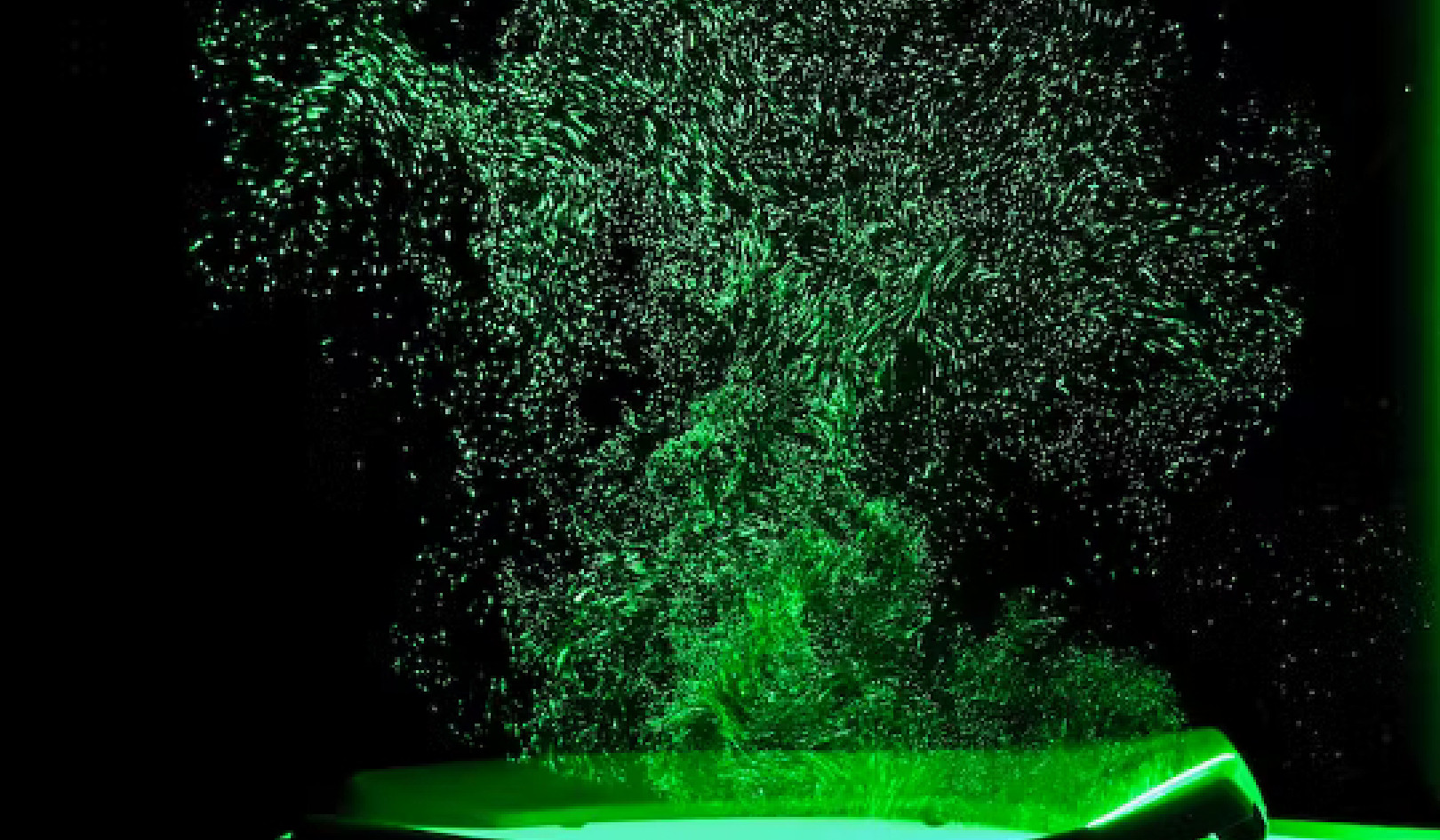

Оба варианта уязвимости получают доступ к машине-жертве, используя так называемую атаку бокового канала. Эти атаки выводят информацию о внутренней работе системы, наблюдая за шаблонами в кажущейся безобидной информации - как долго это займет процессор для доступа к памяти компьютера, например. Это можно использовать для получения доступа к внутренней работе машины.

Атака затем путает процессор системы, используя функцию, называемую спекулятивным исполнением. Используется во всех современных процессорах, спекулятивная скорость выполнения вычислений, позволяя процессору существенно угадать, что ему будет предложено сделать дальше и спланировать соответственно.

Атака подает ложную информацию, которая приводит к спекулятивному исполнению в ряд неправильных догадок. Как и драйвер после неисправного GPS, процессор безнадежно теряется. Эта путаница затем используется, чтобы заставить компьютер-жертву течь конфиденциальную информацию. В некоторых случаях он может даже изменять информацию на компьютере пользователя.

Хотя эти уязвимости появились прежде, чем нанести серьезный ущерб, они раскрывают хрупкость защищенных анклавов и технологий виртуализации, говорит Офир Вейссе, ассистент-аспирант, участвующий в работе. Он считает, что ключом к сохранению технологий является то, чтобы сделать проекты открытыми и доступными для исследователей, чтобы они могли быстро выявлять и восстанавливать уязвимости.

Другие исследователи проекта находятся в бельгийской исследовательской группе imec-DistriNet; Технион Израильский технологический институт; и Университет Аделаиды и Data61.

Поддержка работы была получена в Исследовательском фонде КУ Леувене, исследовательском центре кибербезопасности Technion Hiroshi Fujiwara, Израильском кибер-бюро, Национальном научном фонде, Министерстве торговли США, Национальном институте стандартов и технологий, Постдокторантуре 2017-2018 Rothschild , и DARPA.

Дополнительная информация о Foreshadow доступна по адресу ForeshadowAttack.com.

Источник: Мичиганский университет

Книги по этой теме

at Внутренний рынок самовыражения и Amazon